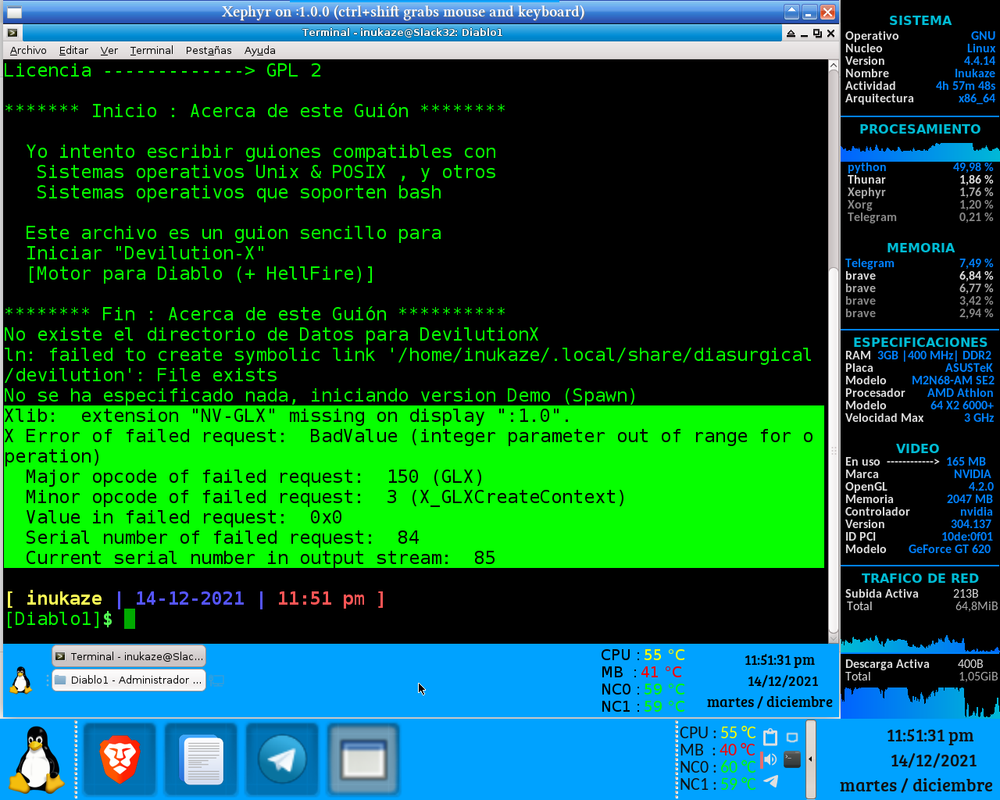

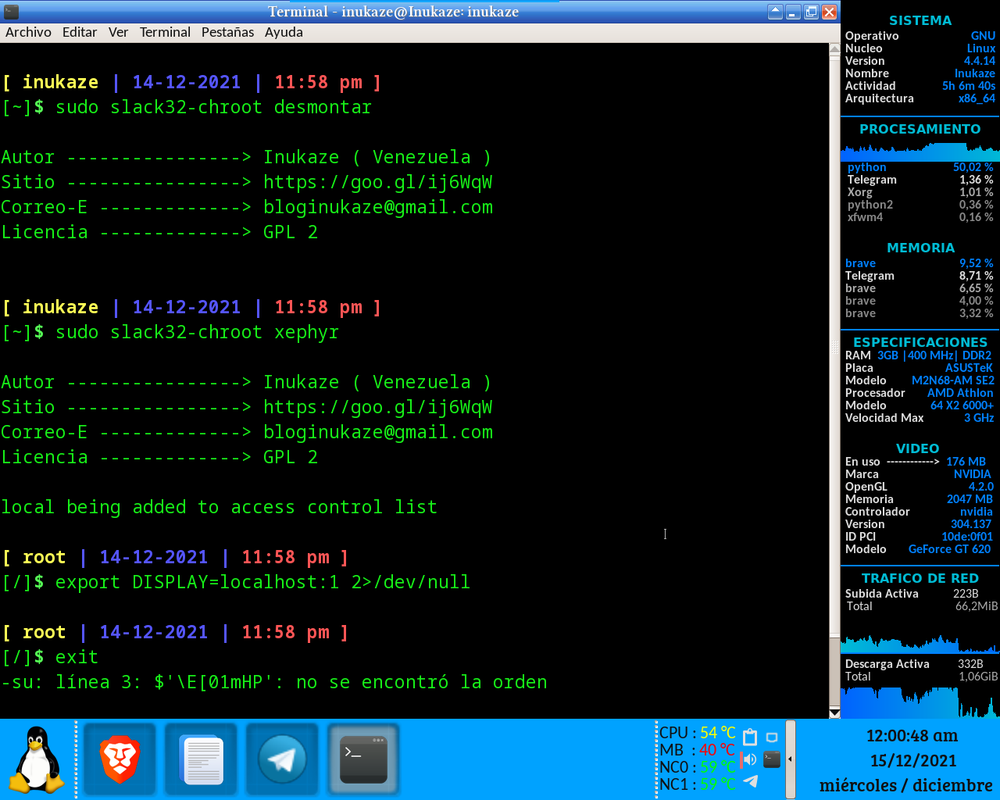

因此chroot需要进行改进,因为经过几天的“研究”,它无法正确支持列出索引,除非您执行一些非常长的命令,并且程序必须运行才能列出。如果您不能胜任某件事,那么就不要做。

因此,在对 Linux 终端的理解水平可能只有 2 分(满分 10 分)的情况下,我确认我的发行版有chroot和rpm。不幸的是,在弄清楚如何过滤已安装的软件包(rpm -qa '*chroot*')后,结果发现并chroot没有作为软件包安装。我选择这条路线是因为一个经常被问到的问题,尽管可能是不同的 Linux 设置,有人在这里问过:https://www.tek-tips.com/viewthread.cfm ?qid=1511346

我不知道这是本机命令还是其他什么。我完全理解并赞赏锁定各种进程的访问权限,但无法正常运行的安全系统毫无价值。

如何安全地chroot从 Linux 中删除而不损坏文件系统?